5 مشکل جدی با امنیت HTTP و SSL در وب

HTTPS، که از SSL استفاده می کنند، تایید هویت و امنیت را تامین می کنند، بنابراین شما می دانید که به وبسایت درستی متصل شده اید و کسی نمی تواند بر روی فعالیت های شما نظارت داشته باشد. به هر حال این یک نظریه است. در عمل، SSL روی وب نوعی از بهم ریختگی است.

این بدان معنی نیست که رمز گذاری HTTPS وSSL بی ارزش است، قطعا آنها خیلی بهتر از استفاده از اتصالات رمزگذاری نشده HTTP است. حتی در بدترین حالت ها، یک اتصال HTTPS به خطر افتاده، تنها به نا امنی یک اتصال HTTP خواهد بود.

تعداد مطلق مراجع صدور گواهی دیجیتال

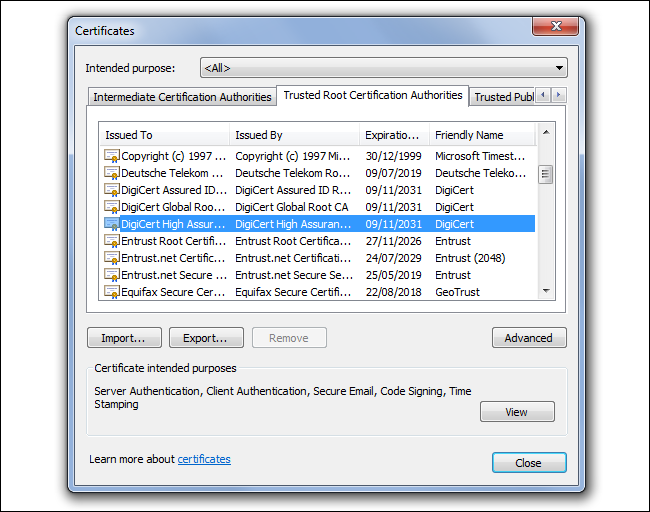

مرورگر شما یک لیست مورد اعتماد ازمراجع صدور گواهی دیجیتال دارد. مرورگرها تنها به گواهی های صادر شده بوسیله این مراجع صدور گواهی دیجیتال اعتماد می کنند. اگر شما https://example.com را بازدید کردید، سرور وب در example.com یک گواهی SSL ارائه می دهد و مرورگر شما آنرا بررسی می کند تا اطمینان حاصل کند گواهی SSL وب سایت از example.com بوسیله مرجع صدور گواهی دیجیتال صادر شده است. اگر گواهی برای دامنه دیگری صادر شده بود یا اگر بوسیله مرجع صدور گواهی دیجیتال قابل اعتمادی صادر نشده بود، شما یک هشدار جدی در مرورگر خواهید دید.

یکی از مشکلات عمده این است که تعداد زیادی مراجع صدور گواهی دیجیتال وجود دارد، بنابراین مشکلات با یک مرجع صدور گواهی دیجیتال می تواند روی همه تاثیر بگذارد. برای مثال، شما ممکن است گواهی SSL برای دامنه از VeriSign گرفته باشید، اما شخصی ممکن است یک مرجع صدور گواهی دیجیتال دیگر را بخطر بیندازد یا جعل کند و او نیز یک گواهی برای دامنه شما بدست آورد.

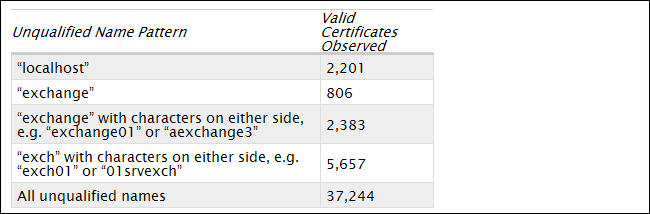

مطالعات نشان داده است که برخی مراجع صدور گواهی دیجیتال شکست خورده اند برای انجام حتی حداقل حقوق سعی و کوشش وقتی که گواهی صادر می کنند. آنها گواهی های SSL برای انواع آدرس ها که هرگز نباید مجهر به یک گواهی باشند صادر کرده اند ، مانند “localhost,” که آن هم همیشه در کامپیوتر محلی نشان داده می شود. در سال 2011، EFF بیش از 2000 گواهی یافت که برای “localhost,” بوسیله مراجع صدور گواهی دیجیتال قانونی و مورد اعتماد صادر شده بود.

اگر مرجع صور گواهی دیجیتال قابل اعتماد تعداد زیادی گواهی بدون اینکه حتی در وهله اول تایید کند که آدرس ها هستند صادر کرده باشد، این طبیعی است که متعجب شویم از این که دیگر چه اشتباهاتی آنها انجام می دهند. شاید آنها همچنین گواهی های غیر مجاز برای وب سایت های افرد دیگر برای مهاجمان صادر کرده اند.

گواهی های Extended Validation یا EV تلاش می کنند تا این مشکل را حل کنند. ما این مشکلات را با گواهی های SSL و چگونگی تلاش گواهی های EV برای حل آنها پوشش داده ایم.

مرجع صدور گواهی دیجیتال می توانند مجبور به صدور گواهی های جعلی شوند

از آنجا که تعداد زیادی مراجع صدور گواهی دیجیتال در سراسر جهان وجود دارد، و هر مرجع صدور گواهی دیجیتال می تواند یه گواهی برای هر وب سایت صادر کند ، دولت ها می توانند مراجع صدور گواهی دیجیتال مجبور کنند را برای اینکه برای آنها یک گواهی SSL برای سایتی که آنها می خواهند جا بزنند صادر کنند.

این احتمال به تازگی در فرانسه رخ داده است، گوگل کشف کرد یک گواهی فریب دهنده برای google.com توسط مرگز صدور گواهی فرانسه ANSSI صادر شده است. این مرجع صدور توسط دولت فرانسه یا هر کس دیگری اجازه داده است تا وب سایت Google را جعل کنند، به آسانی هویت جعلی جایگزین را اجرا کنند . ANSSI ادعا می کند گواهی تنها بر روی یک شبکه خصوصی برای اینکه روی کاربران خود شبکه تجسس کند استفاده شده بود، نه بوسیله دولت فرانسه. حتی اگر این حقیقت داشته باشد، این نقض سیاست های ANSSI بوده هنگامیکه گواهی صادر می شده.

محرمانه بودن ارسال کامل همه جا استفاده نمی شود مگر با خرید vpn و خرید کریو

بسیاری سایت ها از”محرمانه بودن ارسال کامل ” استفاده نمی کنند یک تکنیک که رمزگذاری را برای کرک سخت می کند. بدون محرمانه بودن انتقال کامل ، مهاجم می تواند مقدار زیادی از داده های رمز گذاری شده را به دام بیندازد و همه آنها را با یک کلید مخفی واحد رمزگشایی کند. ما می دانیم که NSA و دیگر آژانسهای امنیت دولت در اطراف جهان این داده ها را می گیرند. اگر آنها کلید رمزگذاری استفاده شده بوسیله یک وب سایت سال ها بعد کشف کنن ، می توانند از آن برای رمزگشایی همه داده های رمز گذاری شد که آنها جمع آوری کرده اند بین آن وب سایت و هر کسی که به آن متصل شده است استفاده کنند.

به حکم خرید vpn میتاونید این ارتباط امن را فراهم کنید. خرید کریو نیز همین کار را انجام میدهید.محرمانه بودن انتقال کامل کمک می کند به حفاظت در مقابل این بوسیله تولید یک کلید واحد برای هر دوره. به بیان دیگر، هر دوره رمزگذاری شده است با یک کلید مخفی مختلف، بنابراین آنها نمی توانند همه را تنها با یک کلید رمزگشایی کنند. این جلوگیری می کند از اینکه شخصی از رمز گذاری مقدار عظیم داده از داده رمزگذاری شده همه در یکبار. برای اینکه تعداد کمی از وب سایت ها این ویژگی رمز گذاری را استفاده می کنند، این بیشتر احتمال دارد که آژانس های امنیت دولت می تواند رمزگشایی کند همه این داده ها را در آینده.پس کریو و vpn میتوانند نقش موثری در این امر داشته باشند.

حمله هویت جعلی جایگزین و کاراکترهای یونیکد

متاسفانه، حمله هویت جعلی جایگزین هنوز با SSL ممکن است. در تئوری، این باید امن باشد برای اینکه به یک شبکه Wi-Fi عمومی و به سایت بانک خود دسترسی یابید. شما می دانید که اتصال امن است برای اینکه این بر روی HTTPS و اتصال HTTPS است همچنین کمک می کند شما بررسی کنید که شما واقعا متصل به بانک شده اید.

در عمل، این می تواند خطرناک باشد برای اینکه به وب سایت بانک خود در شبکه Wi-Fi عمومی متصل شوید. در آنجا راه حل های آماده ای وجود دارد که می تواند یک کانون مخرب برای افرادی که به آن متصل هستند به عنوان هویت جعلی جایگزین عمل کند.. برای مثال، یک کانون Wi-Fi ممکن است از طرف شما به بانک متصل شود و داده ارسال کند و دریافت کند. این می تواند به صورت نا محسوس شما را به یک صفحه HTTP هدایت کند و با HTTPS از طرف شما به بانک متصل کند.

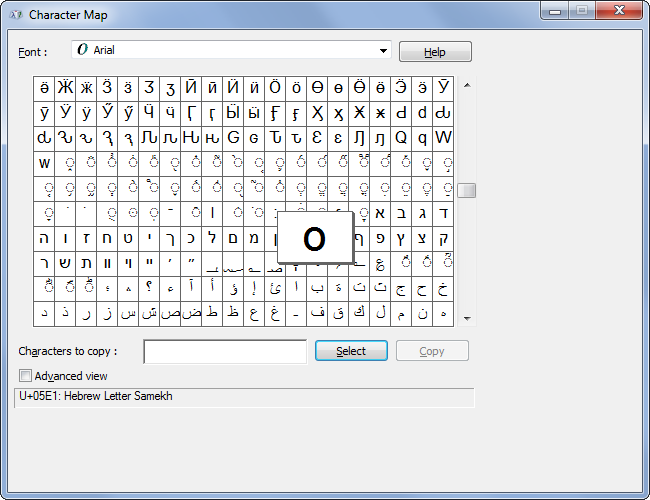

همچنین می تواند یک ” آدرس HTTPS همنگاره- مشابه” استفاده شود. این هست یک آدرس که به نظر می رسد مشابه صفحه بانک شما است، اما آن واقعا کاراکترهای کد واحد خاص استفاده میکند بنابراین این متفاوت است. این آخرین و ترسناکترن نوع از حمله به عنوان یک نام دامنه بین المللی شده هوم گراف حمله شناخته شده است. مجموعه کاراکتر Unicode آزمایش کنید و شما کاراکترهایی که به طور اساسی بنظر می رسد مشابه برای 26 کارکتر استفاده شده در الفبای لاتین پیدا خواهید کرد. شاید o’s در google.com که شما متصل شده اید واقعا o’s نیست، اما کاراکترهای دیگر هستند.

ما در اینجا جزئیات بیشتر پوشش دادیم وقتی به خطرهای استفاده از کانون Wi-Fi عمومی نگاهی انداختیم.

البته ، HTTPS در بیشتر زمان ها خوب کار می کند. این بعید است که شما روبرو شوید با اینطور جعل هویت جایگزین وقتیکه در کافی شاپ هستید و به Wi-Fi آنها متصل می شوید. نکته اصلی این است که HTTPS برخی مشکلات جدی دارد. بیشتر مردم به آن اعتماد دارند و از این مشکلات آگاه نیستند ، اما این به هیچ وجه نشانده دهنده کامل بودن آن نیست.

www.howtogeek.com/182425/5-serious-problems-with-https-and-ssl-security-on-the-web/