رمزنگاری در vpn

رمز نگاری VPN

VPN (شبکه خصوصی مجازی ) منبع باز ، استاندارد صنعت VPN باز استفاده می کند تا شما را با یک تونل VPN امن مجهز کند. VPN باز گزینه های بسیاری دارد وقتیکه با رمز گذاری می آید. کاربران ما قادر هستند تا سطح موررد نظر برای رمز گذاری دوره های خود را انتخاب کنند. ما سعی داریم تا قابل قبولترین پیش فرض ها را برگزینیم و پیشنهاد می کنیم تا بیشتر مردم به آنها توجه داشته باشند. گفته شده ، ما می خواهیم تا کاربران خود را آگاه سازیم و به آنها برای انتخاب آزادی بدهیم.

“از پیش تنظیم شده “

- حفاظت پیشنهاد شده پیش فرض AES-128 / SHA1 / RSA048

- تمام سرعت بدون امنیت None / None / ECC56k1

- حداکثر حفاظت AES56 / SHA256 / RSA-4096

- کسب و کار مخاطره آمیز AES-128 / None / RSA048

رمز گذاری داده ها

این الگوریتم رمز متقارن که با آن تمام داده های شما رمز گذاری شده و رمز نگاری شده است. رمز متقارن با کلیدهای مخفی کوتاه مدت به اشتراک گذاشته شده بین شما و سرور استفاده می شود. این کلیدهای مخفی به رمز گذاری دستی تغییر می کند.

- AES-128 – استاندارد رمز گذاری پیشرفته (128 بیت) در حالت CBC. برای بیشتر مردم این سریع ترین حالت رمز گذاری می باشد.

- AES- 256 -استاندارد رمز گذاری پیشرفته (256 بیت ) در حالت CBC .

- Blowish -Blowish(128 بیت ) در حالت CBC .

- بدون- بدون رمز گذاری . هیچ کدام از داده های شما رمز گذاری نخواهد شد. مشخصات کاربری شما رمز گذاری خواهد شد. IP شما همچنان پنهان می ماند. این می تواند یک گزینه مناسب باشد اگر شما بهترین عملکرد ممکن را بخواهید در حالیکه تنها IP آدرس پنهان بماند . این شبیه پروکسی SOCKS است اما با این مزیت که نام کاربری و رمز عبور شما فاش نخواهد شد.

اعتبار داده ها

این یک الگوریتم تایید هویت پیغام که با آن همه داده های شما تصدیق شده است . این تنها برای حفاظت کامپیوتر شما از حملات فعال استفاده شده است. اگر شما در مورد مهاجمان فعال نگران نیستید می توانید گزینه تصدیق داده را غیر فعال کنید.

- SHA1 – HMAC از الگوریتم امنیت هش (Secure Hash Algorithm) استفاده می کند (160 بیت ) . این سریعترین حالت تایید هویت است.

- SHA256 – HMAC از الگوریتم امنیت هش استفاده می کند (256 بیت ).

- بدون- بدون تایید هویت . هیچکدام از داده های رمز گذاری شده تصدیق نخواهد شد. مهاجمان فعال به طور بلقوه می توانند داده های شما را تغییر دهند یا رمز گشایی کنند. این فرصتی به مهاجمان غیر فعال نخواهد داد.

رمز گذاری دستی

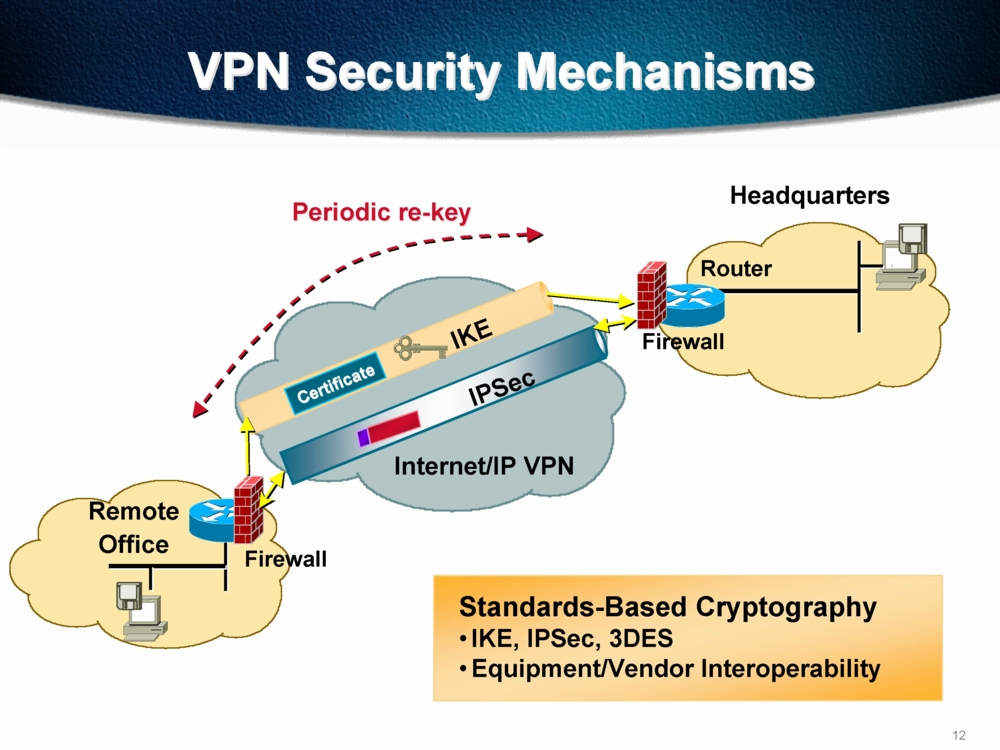

این رمز گذاری برای ایجاد یک ارتباط امن استفاده می شود و اینکه به این موضوع رسیدگی میکند که شما واقعا با یک سرور VPN شبکه خصوصی مجازی ارتباط دارید و این فریب یک شبکه از سرور مهاجمان نمی باشد که شما به آن اتصال دارید . تمامی گواهینامه های ما از SHA512 برای امضا استفاده میکند.

- RSA048 – تبادل کلید( 2048bit Ephemeral Diffie-Hellman (DH گواهی 2048 bit RSA برای تایید اینکه که تبادل کلید واقعا بوسیله یک سرور شبکه خصوصی مجازی صورت گرفته است.

- RSA-3072 – مانند بالا اما 3072bit برای هر دو تبادل کلید و گواهی دادن .

- RSA-4096 – مانند بالا اما 4096 bit برای هر دو تبادل کلید و گواهی دادن.

- ECC56k1 – تبادل کلید Ephemeral Elliptic Curve DH و گواهی ECDSA برای تصدیق کردن اینکه تبادل کلید واقعا در سرور شبکه خصوصی مجازی صورت گرفته است . منحنی secp256k1 برای هر دو استفاده می شود. این شبیه منحنی ای است که Bitcoin برای علامت دار کردن این تغییرات استفاده کرد.

- ECC56r1- مانند بالا اما منحنی prime256v1 (256 bit ، همچنین به عنوان secp 256r1 شناخته شده ) برای هر دو تبادل کلید و گواهی استفاده شده است.

- ECC-521- مانند بالا اما با استفاده از منحنی secp521r1 (521bit) برای هر دو تبادل کلید و گواهی استفاده شده است.

هشدار در مورد Elliptic Curves (منحنی های بیضوی)

افشاگری های اخیر NSA نگرانی ها را در مورد یقین یا احتمال همه منحنی های بیضوی تایید شده بوسیله استانداردهای آمریکا احتمالا درهای پشتی دارند که اجازه میدهدNSA به راحتی رخنه پیدا کنند را افزایش داده است. هیچ مدرکی از این برای منحنی استفاده شده با امضا و تبادل کلید وجود ندارد و کارشناسان فکر میکنند که این غیر محتمل است.

بنابراین ما به کاربران گزینه هایی می دهیم اما یک اخطار هر زمان شما تنظیمات Ellipe Curve انتخاب کنید نمایش داده می شود. ما همچنین استاندارد کمتر منحنی secp256k1 متضمن می شویم ، آن چیزی کهBitcoin استفاده کرده بوسیله Certicm تولید شده ( یک کمپانی کانادایی) به جای NIST (به عنوان منحنی دیگر بودند ) ، و بنظر می رسد مکان های کمتری برای مخفی کردن یک در پشتی دارد.

بر اساس شواهد موجود ، یک مولد اعداد تصادفی چیزی است که ECC استفاده کرده در پشتی بوده اما این به طور گسترده ای استفاده نشده است.

خرید vpn

واژه نامه

حملات فعال

یک حمله فعال جایی است که یک مهاجم بین شما و سرور VPN باشد ، در این موقعیت جاییکه آنها می توانند داده را تغییر دهند یا به دوره VPN شما تزریق کنند. VPN باز برای امنیت در مقابل مهاجمان فعال تا زمانیکه شما از هر دو رمز گذاری و تصدیق داده استفاده می کنید طراحی شده بود .

مهاجمان غیر فعال

حمله غیر فعال جایی است که مهاجم به سادگی همه داده ها در حال گذر در شبکه را ضبط می کند اما نمی تواند آنها را تغییر دهد یا داده ای تزریق کند. به عنوان مثال مهاجم غیر فعال یک هویت است که یک تور صید اجرا می کند و همه ترافیک شبکه را ذخیره می کند اما نمی تواند آنها را با دخالت تغییر دهد. تا زمانیکه شما از رمز گذاری داده استفاده می کنید دوره VPN باز در مقابل مهاجمان غیر فعال امن است .

کلید های یکروزه (زود گذر)

کلید زود گذر کلید های رمز گذاری هستند که به صورت تصادفی به وجود آمده اند و برای یک دوره خاص از زمان مورد استفاده قرار می گیرند، پس از آن دور انداخته و پاک و ایمن می شوند . تبادل کلید زود گذر فرآیندی است که این کلید ها بوجود می آیند . تبادل می شوند. Diffie-Hellman الگوریتم استفاده شده برای اجرای این تبادل می باشد. ایده پشت کلیدهای زود گذر آن است که شما از آنها استفاده کنید و آنها را دور بیندازید ، هیچ کس هرگز نمی تواند قادر به رمز گشایی داده های که آنها برای رمز گذاری استفاده کرده اند باشد ، حتی اگر آنها دسترسی کامل به همه داده های رمز گذاری شده و هر دو کلینت و سرور داشته باشند .

www.privateinternetaccess.com/pages/vpn-encryption